Falcon IT-Automation (oder auch “Falcon for IT” / F4IT) ist ein verhältnismäßig wenig verbreitetes Modul unter CrowdStrike Kunden. Vielleicht weil vielen nicht klar ist, was sich hinter dem Namen “IT-Automation” verbirgt und wie vielseitig sich das Modul einsetzen lässt. Im ersten Teil dieser F4IT-Fokus-Serie erklären wir die Architektur und das Setup.

Ein Bestandteil von Falcon IT-Automation eine graphische Benutzeroberfläche zur Steuerung von osquery. Ursprünglich eine Entwicklung des Facebook Security Teams, wurde osquery im Oktober 2014 als Open-Source-Projekt auf Github veröffentlicht. Mit osquery ist es möglich, Eigenschaften eines Betriebssystems wie eine Datenbank abzufragen, zum Beispiel:

Durch die Darstellung der Betriebssystem-Attribute als Datenbank, funktionieren viele Abfragen Plattformübergreifend auf Windows, MacOS und Linux. Damit eröffnen sich zahlreiche Security-, Compliance-, und IT-Use-Cases.

Für die Abfrage der laufenden Prozesse funktioniert die folgende Query unabhängig vom Betriebssystem:

SELECT name, path, pid FROM processesSobald diese Abfrage auf dem Ziel-Host ausgeführt wird, wird ein “virtual table” aufgebaut, also die Datenbank vereinfacht gesagt live erzeugt. Dadurch erhalten wir mit osquery bzw. F4IT immer aktuelle Informationen. Im Gegensatz zu einem Asset Management, bei dem eine Bestimmte Information vielleicht längst veraltet ist, können wir so den Ist-Zustand des Systems erfahren. Das setzt allerdings auch voraus, dass das system im Moment der Abfrage online ist.

Falcon for IT bietet uns eine einfache Möglichkeit Unternehmensweit mit osquery zu arbeiten. Zum einen sind Abfragen und Antworten der Systeme in der Falcon Cloud Konsole einfach bedien- bzw. einsehbar und zum anderen automatisiert Falcon das gesamte osquery Agent Deployment und Lifecycle Management. Der Falcon Sensor wird nicht mit dem osquery Agent ausgeliefert, F4IT liefert den osquery Agent mit der ersten Query eines Hosts aus. Aus diesem Grund dauert die erste Abfrage gewöhnlich etwas länger als alle folgenden Abfragen.

Ein weiterer großer Vorteil ist, dass uns “IT-Automation” erlaubt, Eigenschaften der Systeme automatisiert und wiederholt abzufragen. Damit können wir insbesondere für die Compliance relevante Eigenschaften dauerhaft abfragen und den Zustand über einen Zeitraum hinweg dokumentieren. Dazu ein Beispiel aus der Praxis wäre die folgende Abfrage aller Windows Laptops:

SELECT * FROM bitlocker_infoDiese Abfrage gibt zurück, ob Bitlocker auf einer Windows Partition aktiviert ist. Während nun im Asset Management vielleicht irgendwann mal ein Haken gesetzt wurde, dass das System verschlüsselt ist, ermöglicht es uns die tägliche Abfrage des Ist-Zustands ein genaues Tracking. Wird das Gerät eines Tages gestohlen, kann der Bitlocker-Zustand nachgewiesen werden. Das kann den Unterschied zwischen einem dokumentationspflichtigen Vorfall, oder einem meldepflichtigen Vorfall im Sinne der DSGVO ausmachen.

CrowdStrike bringt mittlerweile einige Abfragen in Content-Packs mit, sodass sich der initiale Konfigurationsaufwand im Rahmen hält.

Grundsätzlich steuert eine Policy ob und wie osquery auf einem Host genutzt werden kann. Die Policy befindet sich unter “IT-Automation > Policies” und kann wie gewohnt einer Host-Gruppe zugeordnet, oder mittels “Default Policy” für alle Hosts angepasst werden.

Die Policy ermöglicht auch die Konfiguration der Ressourcen-Nutzung, welche osquery für die Beantwortung der Abfragen aufwenden darf. Für die reguläre Nutzung sollten Limits definiert werden, da bestimmte Tables zur Auslastung eines Systems führen können. Beispielsweise können mithilfe des “hash”-Tables die Hashes in einem Verzeichnis berechnet werden. Und niemand stoppt uns, alle Dateien auf C:\ rekursiv von osquery hashen zu lassen. Mit der Folgenden Query wird jeweils der SHA1, SHA256 und MD5 Hash berechnet:

SELECT * FROM hash WHERE directory LIKE 'C:\%%'Daher ist es durchaus sinnvoll für den “Normalbetrieb” Ressourcen-Limits zu definieren. Bei forensische Untersuchungen und Incident Response arbeiten wir in der Regel mit höheren Limits, wenn die Untersuchung höhere Priorität hat als die Systemverfügbarkeit.

Sofern die IT-Automation Richtlinie konfiguriert ist, können Queries erstellt und ausgeführt werden:

IT-Automation -> Run Live Query

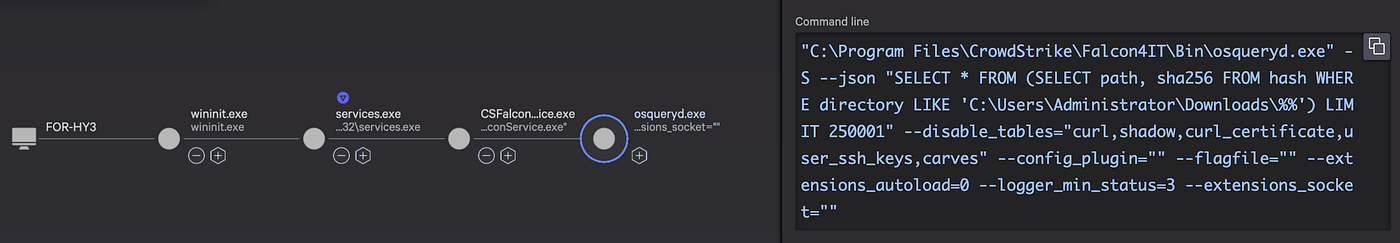

Wenn die Query und ein Ziel ausgewählt ist, kann die Abfrage ausgeführt werden. Auf dem Zielhost startet dann ein osqueryd.exe Prozess, der für die für die Ausführung der Abfrage verantwortlich ist. Dieser lässt sich sowohl auf dem Host, als auch in der EDR Telemetrie nachvollziehen:

F4IT unterstützt aktuell über 260 Tables, wodurch die Zahl der Anwendungsfälle sehr breit gestreut ist. Wir nutzen F4IT vor allem in der Digitalen Forensik, beispielsweise um Artefakte zu erhalten, die in der EDR-Telemetrie nicht enthalten sind (Windows Eventlogs beispielsweise). Darüber hinaus eignet es sich aber auch für die fortlaufende Überwachung und dokumentation bestimmter Einstellungen oder Parameter (Compliance).

Im nächsten Teil wird es darum gehen, wie wir F4IT in unserem DFIR Prozess nutzen.

Vom Exploit bis zur Defense: Echte Security-Insights aus unserem SOC und Research-Lab